Comment protéger sa vie privée sur Internet ?

Depuis la loi relative au renseignement et les attentats, la France peut désormais pour un oui ou un non fouiner dans votre vie privée même si vous n'avez rien à vous reprocher, mais il n'y a pas que l'Etat, des individus malhonnêtes peuvent aussi s'y intéresser pour s'en servir plus tard. Afin d'échapper à tout cela et aux systèmes automatisés, nous allons voir ensemble quels outils vous pouvez utiliser pour sécuriser vos données et vos communications.

Qu'est-ce que la loi relative au renseignement ?

Il s'agit d'une loi française qui a été promulguée le 24 juillet 2015 visant à renforcer le cadre juridique sur le renseignement. Désormais, l'Etat et les autorités peuvent installer des boîtes noires chez les opérateurs télécom (fournisseur d'accès Internet et de téléphonie) afin de détecter les comportements suspects d'individus sur notre territoire en récoltant les données de connexion et celles qui transitent sur le réseau en temps réel. Cela ne s'arrête pas qu'à cela puisqu'ils ont aussi le droit d'installer des systèmes d'écoute, des logiciels espions pour surveiller les personnes ciblées.

Surfer anonymement

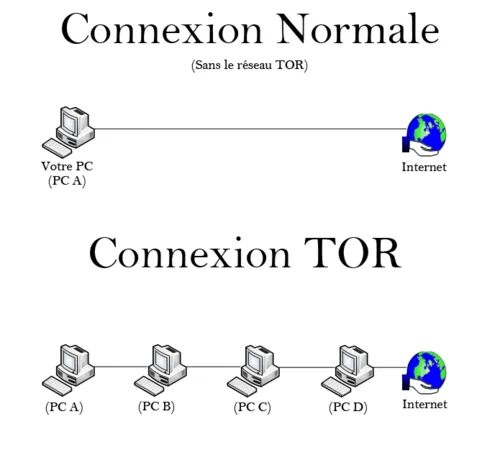

La première chose que l'on fait sur Internet est la consultation de sites Web, de blogs, de forums, de réseaux sociaux et j'en passe. Pour surfer anonymement sur Internet la solution la plus simple est de passer par le réseau TOR via le navigateur web TOR Browser, version modifié de Firefox, disponible gratuitement en téléchargement sur Linux, Mac et Windows sans aucune installation. D'ailleurs vous pouvez l'embarquer sur une clé USB.

Pour rappel, TOR est un réseau décentralisé utilisant des serveurs, appelés nœuds, permettant d'anonymiser l'origine de la connexion. Votre ordinateur se connecte à un serveur Tor qui va ensuite se connecter à un autre ordinateur qui lui-même se connectera à un autre ordinateur et ainsi de suite jusqu'à arriver sur le site Web que vous voulez consulter ayant lui-même sa propre extension .ONION. De ce fait, le surf est légèrement plus lent et tous les sites n'utilisent pas cette extension.

Pour aller plus loin dans l'anonymat Web, vous pouvez coupler la navigation avec un réseau privé virtuel (VPN). Si vous ne savez pas ce qu'est un VPN, je vous invite à lire notre précédent dossier :

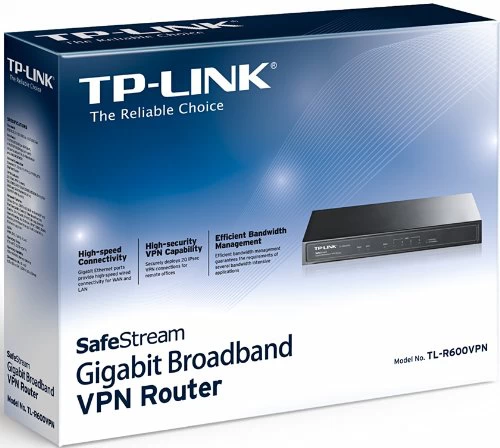

Sinon vous pouvez aussi opter pour un boitier VPN autonome qui se branchera physiquement à la box Internet de votre fournisseur d'accès, les prix varient de 80 à plus d'une centaine d'euros. En voici 3 modèles :

TP-Link TL-R600 VPN V2.0 (89,90 euros)

- 1 port WAN

- 4 ports LAN Gigabit

- Support des protocoles VPN IPSec et PPTP (20 et 16 tunnels)

Pare-feu SPI, protection DoS et Ping of Death

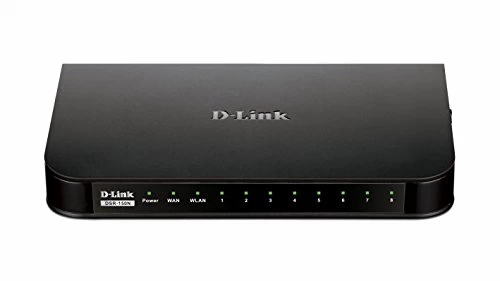

D-Link DSR-150N (121,16 euros)

- 1 port WAN

- 8 ports LAN 10/100

- Support des protocoles VPN IPSec et PPTP (10 tunnels)

- Système de prévention des intrusions avec mise à jour automatique

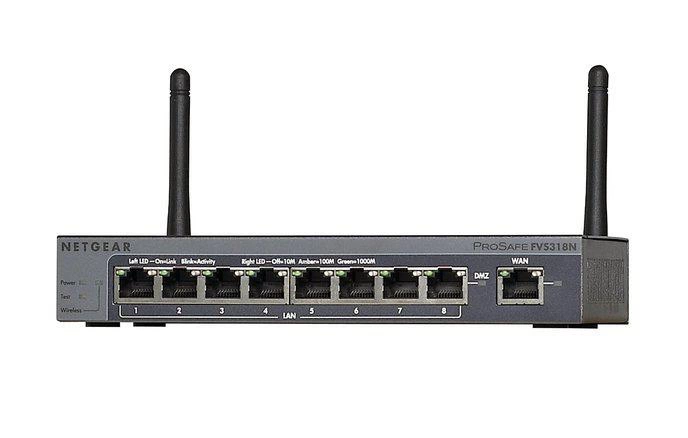

Netgear FVS318N-100EUS (199,90 euros)

- 1 port WAN

- 8 ports LAN Gigabit

- Support des protocoles VPN IPSec et PPTP (5 tunnels)

- Pare-feu VPN pour câble ou DSL et protection DoS

- Assistance téléphonique gratuite en illimité 6 jours sur 7

Si vous êtes bricoleur, vous avez aussi la solution du projet La Brique qui consiste à fabriquer vous-même votre box VPN.

Chiffrer ses e-mails et authentifier ses correspondants

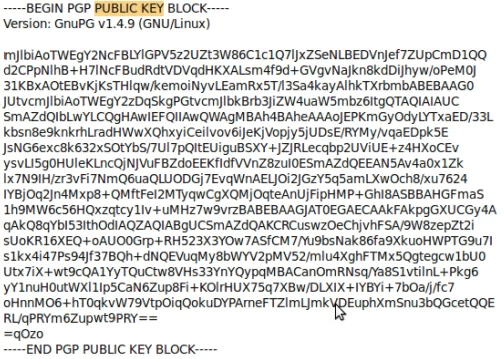

Maintenant que nous pouvons surfer tranquillement sur le Web, nous allons nous attaquer au chiffrement des e-mails et à l'authenticité des correspondants. Pour ce faire, nous allons utiliser GNUPG (GPG ou GNU Privacy Guard). Cet outil permet de chiffrer ses messages avant de les transmettre à son correspondant qui lui devra s'authentifier pour pouvoir le lire. Ainsi votre conversation mail restera totalement confidentielle. Nous pouvons l'utiliser sous Windows, Mac, Linux et même Android ! Le fonctionnement de ce système est un peu complexe puisque vous devez générer une clé de chiffrage qui est privée et une clé de déchiffrage qui elle est publique ou plutôt qui est réservée à votre correspondant pour qu'il puisse lire votre message. Heureusement que les logiciels proposent des assistants automatiques qui s'occupent de tout

Voici à quoi ressemble une clé de chiffrement :

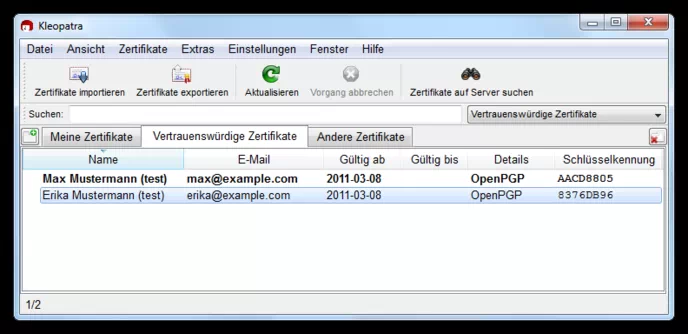

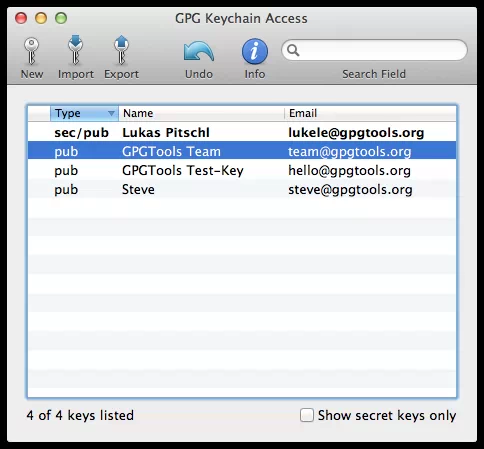

Notre sélection de logiciels utiles

Il s'agit d'un utilitaire de création et de stockage de clés de chiffrement fonctionnant sous Linux et Windows qui permet aussi de chiffrer des fichiers et dossiers. Des extensions sont disponibles pour chiffrer vos mails dans Outlook.

Cette suite est compatible seulement avec le système d'exploitation d'Apple. Elle s'intègre aussi parfaitement au client Mail et peut comme son homologue GPG4Win chiffrer des fichiers et des dossiers en plus de stocker et créer des clés.

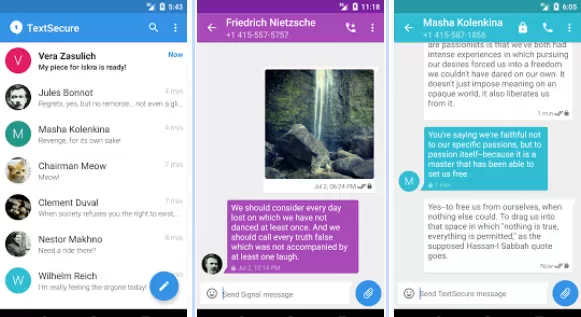

Chiffrer ses conversations instantanées

Deuxième moyen de communication, les messageries instantanées qui elles aussi peuvent être espionnées. Pas de miracle à ce niveau-là, il faudra passer par un client spécifique ou utiliser un client proposant d'utiliser le plugin OTR (Off-the-Record Messaging) qui chiffre les communications entre deux individus comme ce que l'on a pu voir avec les mails.

Voici quelques messageries instantanées intégrant cette fonctionnalité, privilégiez les applications multi-services afin de pouvoir connecter votre compte Google, Facebook, XMPP, Yahoo!, ICQ et bien d'autres :

- Kopete (Linux, Mac OS X) / Multi-services

- Adium (Mac OS X) / Multi-services

- Jitsi (Windows, Mac OS X, Linux) / Multi-services

- Xabber (Android)

Sinon vous pouvez toujours utiliser des clients de messageries proposant OTR sous forme de plugin :

- Pidgin (Windows, Mac OS X, Linux) / Gratuit

- Miranda IM (Windows) / Gratuit avec donation possible

- Trillian (Windows) / Gratuit avec version PRO payante

- Xchat (Windows, Linux) / Gratuit sous Linux et payant sous Windows avec 30 jours d'essai

Ensuite, il ne vous reste plus qu'à installer OTR.

Chiffrer ses fichiers et ses dossiers

On peut surfer et communiquer anonymement, mais si une personne arrive à accéder à votre PC, il lui est possible de récupérer des données sensibles, nous allons donc voir ensemble quel utilitaire utiliser pour chiffrer ses fichiers et ses dossiers.

Ce logiciel open-source est conçu pour chiffrer vos fichiers et dossiers grâce à un chiffrement AES de 128 bits, ce qui rendra vos données presque inviolables. Néanmoins, celui-ci n'est disponible que sur Windows donc si vous partagez un fichier chiffré avec ce logiciel assurez-vous que votre correspondant puisse le déchiffrer.

Il s'agit d'un utilitaire développé à partir de l'application Truecrypt, la différence est que celui-ci est maintenu et accessible à tous les utilisateurs de la distribution Linux Fedora.

Il ne faut pas oublier son smartphone surtout pour les anciennes versions Android qui ne disposent pas du chiffrement des données. Disponible gratuitement sur le Play Store de Google, vous pourrez chiffrer vos données en un tour de main.

GNU Privacy Guard (Windows, Mac, Linux, Android)

Disponible sur l'ensemble des plateformes que cela soit Windows, Mac, Linux ou Android, vous trouverez la version dont vous aurez besoin. GNU Privacy Guard vous propose de créer des clés de chiffrement pour ensuite les utiliser sur un dossier ou un fichier. Ainsi, vos données seront bien gardées.

Cet utilitaire n'a pas vocation de chiffrer vos fichiers ou vos dossiers, mais plutôt de les compresser et de les décompresser. Cependant, vous pouvez l'utiliser pour les chiffrer facilement lorsque vous créez une archive. En effet, dans l'assistant de compression, celui-ci vous permet de choisir un chiffrement AES-256, rien de tel pour sécuriser vos données. L'avantage avec ce logiciel est qu'il est une très bonne alternative à Winrar et Winzip si ce n'est la meilleure.

Chiffrer ses appels et ses SMS

Après s'être occupé de sécuriser son surf, ses mails, sa messagerie instantanée ou encore ses fichiers et dossiers, il ne reste plus qu'une chose à chiffrer : ses appels et ses SMS. Pas de miracle, il faut passer par une application et la seule qui propose les deux est SIGNAL. Néanmoins, elle est disponible sur Android et iOS ce qui est plutôt une bonne nouvelle. Attention ! Pour garder l'ensemble des informations de communication chiffrées, il faut que votre contact utilise aussi cette même application sinon le chiffrage ne sera pas actif.

Avec tous ses éléments vous devriez être capable de pouvoir sécuriser vos données et vos communications Web.

Son utilisation est totalement légale, c'est juste considéré comme un navigateur comme un autre.

Par contre tu peux accéder au deep web et à des sites pas très jojo ( assassinat, pédopornographie, snuff movies, vente et achat de drogues diverses et variées, j'en passe et des meilleurs ).

Donc tu peux y aller tranquille, mais si tu paye un tueur à gage pour assassiner ta belle-mère acariâtre, là tu risques d'avoir des problèmes avec la justice, évidemment ^^

Parfois je me dis que les journalistes et autres chroniqueurs n'ont vraiment rien dans le cigare!

Pour une personne "fichée" par contre, ils ont des protocoles mis en place.

Au passage, crypter un fichier c'est bien, mais un bon bidouilleur informatique peut retracer l'ordi source, et retrouvé la clé de cryptage, voir simplement passer le dossier dans un algorithme à clé (comme un bruteforce, en plus long) pour les moins sécurisés.

En résumé, cet article est bon pour un Mr tout le monde qui ne veut pas que le gouvernement sache qu'il va sur voir son porno sur Dinotube (ne me remerciez pas).

Bravo Hitek xD. C'est dommage les films français ne feront plus d'entrée au cinéma et seront financés avec les tickets vendus quand nous allons voir Deadpool, SW etc...

Après ces techniques sont bien belles mais si tu as tout le temps le même mot de passe et que tu raconte ta vie sur Facebook, la protection de la vie privée est moyenne ?

Et ça se dit Geek ! :(

P.S : par défaut Tor n'est pas si anonyme que ça donc faites tous bien gaffe !

Désolé mais le streaming n'est pas à proprement parler du téléchargement. Néanmoins Tor est une des façons les plus simples d'utilisations, personnellement je ne télécharge pas j'ai d'autres moyens pour arriver à mes fins.

Je ne suis pas un expert dans la manière de voler les gens et toi tu n'es pas non plus un expert dans le contrôle de soi et dans le domaine dans l'informatique ? xD

Les films français sont merdiques

Sinon, bon article :)

Je ne vois pas du tout l'intérêt

Protéger sa vie contre des gens c'est effectivement utile et primordiale mais c'est surtout ceux chez qui on laisse nos données qui les utilise, faites une recherche pour acheter des protéines chez myprotein ou nutrimuscle et comme par magie, la plupart de la pub tournera autour de ça. :hap:

Après hitek, par rapport aux vpn, je pense qu'il aurait été mieux de partager les logiciels disponibles qui peuvent être utile et plus simple pour un lambda à configurer qu'un réel boitier. D'autant plus qu'il ne sert absolument à rien si ( dans la trame générale de votre réseau ) il est avant votre nat :hap:

Bon article :hap:

( un jour vous arriverez à me bannir réellement ;) )

"Hoo !!! Mon dieux ! Mais chut ! Ne le dite pas les terroristes vont l'utilisé maintenant !"

Le 1/4 restant :

"Mouai... c'est un peu simplet comme solution mais pour l'utilisateur banale ça vas"

Les 3 terroristes et demi qui regarderons cette article :

"Wala ! Comment qu'on dl cette merde ? Ho et puis zut je vais utiliser facebook pour envoyer un msg au poto qu'il m'amène la bombe !"

Découvrez Les Nouveaux Loups du Web, le film sur l'utilisation de nos données privées sur Internet.

Que se passe-t-il lorsque nous ne lisons pas les conditions générales d'utilisation sur internet avant de cliquer sur "j'accepte"?

Comment sont utilisées nos données ?

Un film indispensable pour que le public prenne conscience de ce qui est réellement fait de nos données personnelles !

La face cachée d'Internet sur Jupiter-Films.com