Il regrette les recommandations qu'il a donné il y a 15 ans pour créer des mots de passe complexes

En 2003, Bill Blur a publié un rapport pour le NIST (National Institute of Standards and Technology) dans lequel il explique comment créer un mot de passe complexe, mais aujourd’hui, le chercheur, âgé de 72 ans, revient sur ses recommandations en expliquant que c’était une mauvaise idée d’utiliser sa méthode à cause des logiciels hybrides permettant de les cracker.

Un rapport qui n’est plus d’actualité

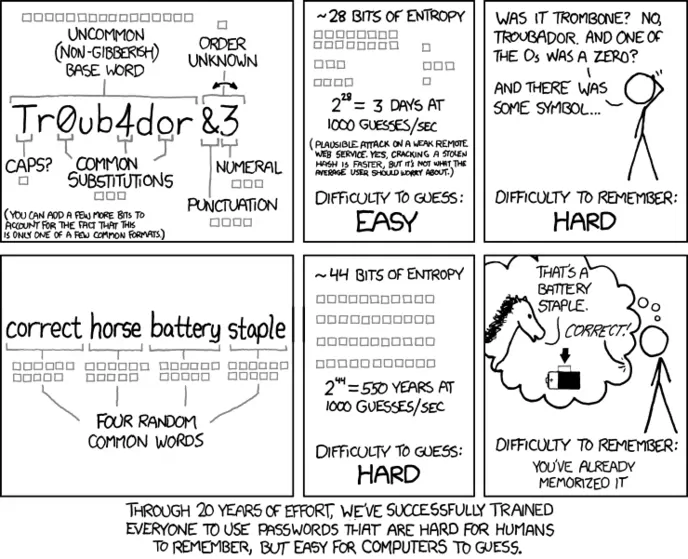

Le rapport en question faisait environ 8 pages et Bill Blur donnait des conseils pour créer un mot de passe fort afin de sécuriser ses données, mais aussi pour le retenir facilement. Il expliquait qu’il fallait utiliser une chaîne de caractères aléatoires en y ajoutant des majuscules, des minuscules, des chiffres et des caractères spéciaux et de la changer tous les 90 jours. En effet, il était contre le fait d’utiliser un mot de passe facile reprenant le nom du chien de la famille ou celui de la grand-mère.

Lors de son entretien avec le Wall Street Journal, il se ravise au sujet de ce rapport déclarant que cette méthode était contre-productive pour les entreprises et que les logiciels hybrides pour cracker les mots de passe pouvaient très facilement retrouver ce type de mots de passe complexes. A l’époque, les hackers utilisaient un bruteforce qui générait aléatoirement des mots de passe ou en testant une liste de mots de passe et phrases connues. Sauf que l’expert n’avait pas pu prévoir que les hackers allaient ajouter à leur logiciel un algorithme qui reprenait les recommandations standardisées de Bill Blur.

De longues phrases valent mieux qu’un mot de passe complexe

Dans le dernier rapport du NIST concernant la création de mots de passe, les recommandations sont bien différentes de celles de 2003. Il est préconisé d’utiliser une phrase longue qui ne parlera qu’à vous, qui sera facile à retenir, ou une suite de mots au lieu d’un mot de passe composé de caractères spéciaux et de chiffres. Par exemple, le mot de passe 1$!Th0m4s!1$ serait crackable en l’espace de quelques heures d’après Bill Blur, alors qu’une phrase ou une suite de mots comme champignonvoituremario sera bien plus difficile à craquer comme on peut le voir dans le test de Kaspersky ci-dessous. On en parlait plus longuement ici.

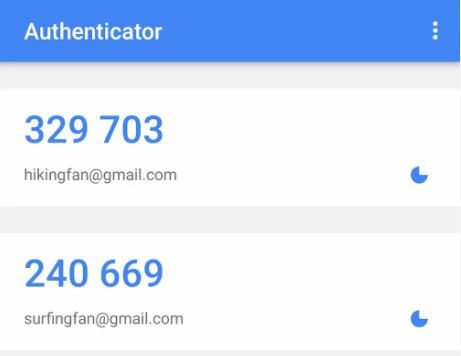

Quant au changement de mot de passe tous les 90 jours, il est recommandé de le changer seulement si on a un soupçon, surtout que maintenant les services nous signalent par mail ou SMS (Facebook, Google, etc.), les connexions suspectes. Il faut noter que l’agence des services secrets britanniques avait démontré l’inutilité du changement fréquent de mots de passe. Néanmoins, on peut aussi utiliser la double authentification, c’est-à-dire un mot de passe avec la validation par SMS ou via une application d’authentification comme celle de Google Authenticator sur Android et iOS.

Les gestionnaires de mots de passe dans la tourmente

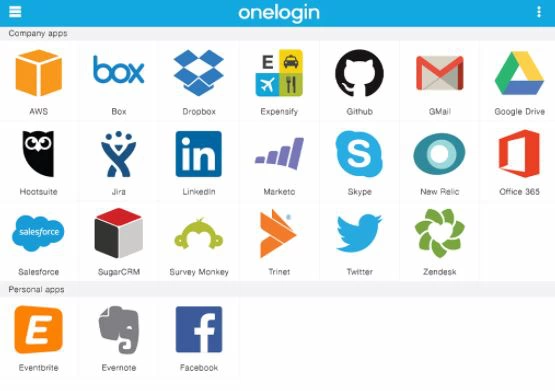

Il nous avait été recommandé d’utiliser des gestionnaires de mots de passe afin de pouvoir les stocker. L’avantage est qu’il est possible d’avoir un mot de passe différent pour chaque site que l’on consulte, diminuant drastiquement le piratage de l’ensemble de nos données, la contrepartie est qu’il fallait les répertorier dans ce type de logiciel ou service via un mot de passe maître, mais ils sont devenus une cible de choix pour les hackers.

Les entreprises OneLogin et LastPass en ont fait les frais puisqu’une partie de leurs clients se sont fait dérober leurs informations de connexion. Pour OneLogin, il s’agit de 2000 entreprises clientes et pour LastPass aucun chiffre sur le nombre de comptes exposés à l’attaque n'a été annoncé.

Un bout de papier coller sous le clavier de la maison et c'est bon. Ou un fichier Word pour faire un jolie tableau

MAIS PAS UN SITE EN LIGNE

Sinon 4 mots simples à la suite c'est top :)

En gros je choisis 3 mots qui diffèrent pour chaque site, et je remplace certains caractères bien précis par d'autres (dont des spéciaux et des majuscules)

Au final, la règle est toujours la même (et une fois qu'on l'a retenue ça va tout seul) et pour retrouver les mots, j'ai mon p'tit papier

" &=dk__éj"è--y12221-97-788@gg+** "

Il était long et bourré de caractères. J'ai jamais compris comment ils avaient eu mon mot de passe..

Votre clé USB et votre disque dur externe restent encore les meilleurs supports :)